Continuando con nuestra iniciativa de compartir la visibilidad de VirusTotal para ayudar a los investigadores, los profesionales de la seguridad y el público en general a entender mejor la naturaleza de los ataques maliciosos, estamos orgullosos de presentar nuestro último informe “

El engaño a escala: Cómo el malware abusa la confianza”.

En esta ocasión, nos hemos centrado en diferentes técnicas utilizadas por el malware para burlar las defensas y hacer más efectivos los ataques de ingeniería social.

Te animamos a leer el

informe completo, pero, a continuación, puedes encontrar algunas de las principales conclusiones:

- El 10% de los 1.000 principales dominios de Alexa han distribuido muestras sospechosas.

- El 0,1% de los hosts legítimos de aplicaciones populares han distribuido malware.

- El 87% de las más de un millón de muestras maliciosas firmadas subidas a VirusTotal desde enero de 2021 tienen una firma válida.

- En una tendencia creciente de ingeniería social, 4.000 muestras ejecutaron o fueron empaquetadas con instaladores de aplicaciones legítimas.

- Se ha producido un aumento constante del número de programas maliciosos que imitan visualmente aplicaciones legítimas, siendo Skype, Adobe Acrobat y VLC los tres primeros.

- El 98% de las muestras, que incluían instaladores legítimos en sus recursos PE, eran maliciosas.

Puedes descargar el informe completo

aquí.

Para ayudar a detener los ciberataques que se basan en el malware que VirusTotal puede rastrear, proporcionamos a continuación los detalles técnicos que respaldan nuestras conclusiones presentadas en el informe.

Abuso de dominios legítimos para distribuir malware

Una de las técnicas de ingeniería social más eficaces consiste en ocultar el malware empaquetándolo en paquetes de instalación con software legítimo. Esto se convierte en un ataque a la cadena de suministro cuando los atacantes obtienen acceso al servidor de distribución oficial, al código fuente o a los certificados.

Hemos analizado archivos enviados a VirusTotal y distribuidos desde dominios legítimos conocidos. A continuación, puedes encontrar un ejemplo de cómo obtener esta información utilizando VirusTotal Intelligence:

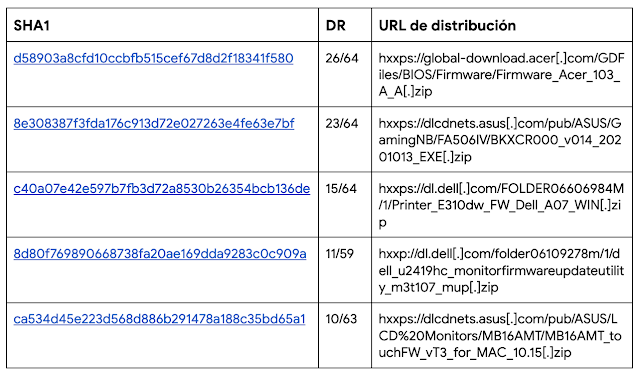

De los casi 80.000 archivos únicos encontrados, 78 de ellos fueron detectados por más del 5% de los antivirus como potencialmente maliciosos. Aquí enumeramos los 5 archivos más detectados:

Execution Parents

Execution Parents es una relación interna de VirusTotal, que vincula un archivo con su archivo «progenitor» (creado durante su ejecución del sandbox). Este tipo de relación se puede visualizar en la pestaña Relaciones, como se muestra a continuación:

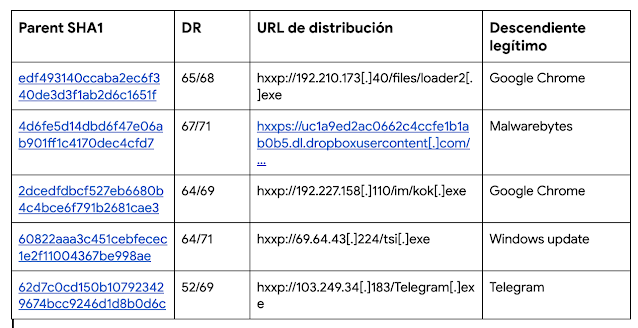

En este ejemplo, casi la mitad de los precursores de ejecución de un instalador legítimo parecen maliciosos. Hemos utilizado este enfoque para encontrar precursores de ejecución sospechosos de instaladores legítimos. A continuación, puede encontrar los 5 precursores de ejecución más detectados con URLs de distribución conocidas:

Con la finalidad de controlar esta actividad, la siguiente consulta proporciona instaladores legítimos de Telegram que tienen Execution Parents conocidos.

Podemos utilizar esta lista de archivos para comprobar si alguno de sus precursores de ejecución parece sospechoso. Esto se puede automatizar fácilmente utilizando la API de VirusTotal:

|

import requests

import json

import urllib

headers = {

«Accept»: «application/json»,

«x-apikey»: » # VT API key

}

def get_execution_parent(file_hash):

«»»Returns file parents with more than 5 detections in VT.

Args:

file_hash: str, file to check.

«»»

url = f’https://www.virustotal.com/api/v3/files/{file_hash}/execution_parents’

while url:

response = requests.get(url, headers=headers)

response.raise_for_status()

data = response.json()

for item in data[‘data’]:

try:

positives = item[‘attributes’][‘last_analysis_stats’][‘malicious’]

if int(positives) > 5:

print(f'{item[«attributes»][«sha256»]} – {positives}’)

Except KeyError:

continue

if ‘links’ in data and ‘next’ in data[‘links’]:

url = data[‘links’][‘next’]

else:

url = None

def get_files_with_execution_parent(target_domain):

«»»files found itw in a given domain having execution parent.

Args:

target_domain: str, domain to check

«»»

url = ‘https://www.virustotal.com/api/v3/intelligence/search’

while url:

response = requests.get(

url, headers=headers, params={

‘query’: f’entity: file have: execution_parents itw: {target_domain}’})

response.raise_for_status()

data = response.json()

for item in data[‘data’]:

get_execution_parent(item[‘attributes’][‘sha256’])

if ‘links’ in data and ‘next’ in data[‘links’]:

url = data[‘links’][‘next’]

else:

url = None

target_domain = ‘updates.tdesktop.com’

print(f’Checking suspicious execution parents for files downloaded from:{target_domain}’)

print(f’ [sha256] – [AV positives]’)

get_files_with_execution_parent(target_domain)

|

Compressed Parents

Este es un enfoque similar al anterior, con la diferencia de que los instaladores legítimos se encontrarán dentro de archivos comprimidos (ZIP, RAR, pero también otros instaladores ejecutables como NSIS, MSI, etc). Los precursores comprimidos también se encuentran en la pestaña Relaciones.

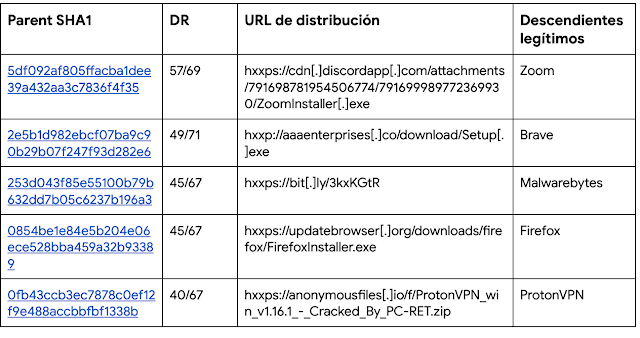

Encontramos que alrededor del 24% de los Compressed Parents son detectados como maliciosos por varios antivirus. Estos son algunos ejemplos de los precursores comprimidos más detectados, con sus URLs de distribución conocidas:

La

muestra de ProtonVPN de la lista anterior es un ejemplo interesante. Este archivo iZIP contiene tres archivos: dos ejecutables y un archivo de texto.

El primer

ejecutable tiene una alta tasa de detección y parece ser una muestra del ransomware Jigsaw. El segundo

ejecutable es el instalador oficial de ProtonVPN, como se puede ver en la sección «ITW Urls» en la pestaña de Relaciones:

Relaciones de VirusTotal que apuntan al hosting oficial

El

último fichero es un documento de texto con instrucciones para las víctimas potenciales:

Contenido del fichero «How to….txt»

Programas maliciosos que imitan visualmente aplicaciones legítimas

VirusTotal puede ser una herramienta eficaz para buscar similitudes visuales entre archivos y sitios web, lo que es genial para detectar el malware que abusa de iconos de aplicaciones legítimas. Podemos utilizar esta técnica para revelar archivos que abusan del icono de Telegram:

Normalmente, querríamos buscar primero un instalador legítimo de Telegram y hacer clic en su icono cuando aparezca en la lista de resultados de VirusTotal Intelligence para obtener el valor del main_icon_dhash. Podemos añadir modificadores adicionales de

búsqueda específicos para el archivo a la consulta anterior, como «have:itw» para encontrar cómo se está distribuyendo.

Podemos utilizar la misma técnica para encontrar todas las URLs que utilizan un determinado favicon (de nuevo Telegram). La siguiente consulta hace esto, saltándose algunos dominios que sabemos que son legítimos:

La palabra clave fuzzy_domain es otro modificador de búsqueda muy útil. Basado en la distancia Levenshtein, es perfecto para encontrar ataques de typosquatting al listar todos los nombres de dominio mal escritos:

Hay muchos modificadores adicionales que podemos aprovechar. Puedes encontrar documentación ampliada aquí para

dominios, direcciones IP y

URLs.

Abuso de certificados válidos

El malware firmado con un certificado válido puede engañar al usuario (y al software de seguridad) para que crea que son aplicaciones legítimas. La siguiente consulta revela más de un millón de archivos sospechosos firmados con certificados válidos desde 2021:

También es posible filtrar por autoridades de certificación. La siguiente consulta identifica muestras sospechosas firmadas por Microsoft Root CA («Microsoft Root Certificate Authority») y detectadas por al menos cinco antivirus:

Conclusiones

Nuestra investigación nos ayuda a comprender la dimensión de las técnicas comentadas, algunas de las cuales, están creciendo en popularidad. Al mismo tiempo, encontramos algunas muestras que nos parecieron lo suficientemente interesantes como para echarles un segundo vistazo.

Es tan importante saber qué técnicas adopta el malware para aumentar su eficacia como poder hacer algo al respecto. El análisis y la descripción de las técnicas de engaño descritas en el informe, junto con las ideas de implementación compartidas en este post, ayudarán a monitorizar y comprender la evolución de futuras campañas.

En VirusTotal, seguiremos compartiendo tanto nuestra visibilidad como las mejores prácticas para protegernos de nuevos ataques y mantener nuestro mundo un poco más seguro. Como siempre, estaremos encantados de escuchar tus

comentarios.

Publicado por Vicente Díaz, VirusTotal

<!–INSTRUCTIONS Enter info below to be used in google.com/about site blog syndication. Leave elements empty if there is no valid data. Example: http://1.bp.blogspot.com/-mX0dxJxp8dg/Vo8MSdxypWI/AAAAAAAARsI/EjaFhvgAEgc/s1600/Beutler_Google_Giftwrap_-v2TW.png Emily Wood Managing Editor Google Ink–>

source