Cuando se estudia el pasado con detenimiento, se puede formar una imagen detallada y precisa del presente; entonces, la mente analítica del experto (mejor dicho, la mente analítica de muchos expertos) puede avisar -incluso predecir- aspectos futuros. Así es precisamente como nosotros, aquí en K, a menudo podemos adivinar prever con exactitud hacia dónde se dirige el mal digital. También es la forma en la que nos mantenemos al tanto de las últimas tendencias sobre los ciberataques, lo que nos permite desarrollar a tiempo la tecnología necesaria en la lucha contra esas amenazas que están a la vuelta de la esquina. Ha habido ocasiones en las que nos hemos equivocado en esta “profecía cibernética” basada en la experiencia: algunos tipos de ciberataques son bastante difíciles de predecir e identificar, pero esos casos han sido siempre la excepción que confirma la regla. Sí, la mayoría de veces, acertamos de pleno.

Entonces, ¿cómo lo gestionamos? ¿Solo los supercerebritos hacen todos estos análisis y ciberprofecías? En realidad, no. Una gran parte está automatizada. Y esto es algo digno de celebrar: un ser humano, por muy inteligente que sea, no puede competir con la potencia informática, los algoritmos, los robots y la inteligencia artificial el aprendizaje automático. Por supuesto, la inteligencia del ser humano sigue siendo necesaria, pero ¿por qué hacer todo este pesado trabajo solo?

Y precisamente sobre eso voy a hablar en este post, sobre cómo el peso tecnológico y científico nos permite predecir el futuro (pero sin referirnos a algo místico a lo Baba Vanga:).

Permíteme empezar hablando un poco sobre la evolución de nuestra Plataforma de Inteligencia de Amenazas (TIP).

Lo desglosaré como en el título: cómo analizamos el pasado, probamos el presente y luego, con una bola de cristal, predecimos el futuro…

Analizar el pasado

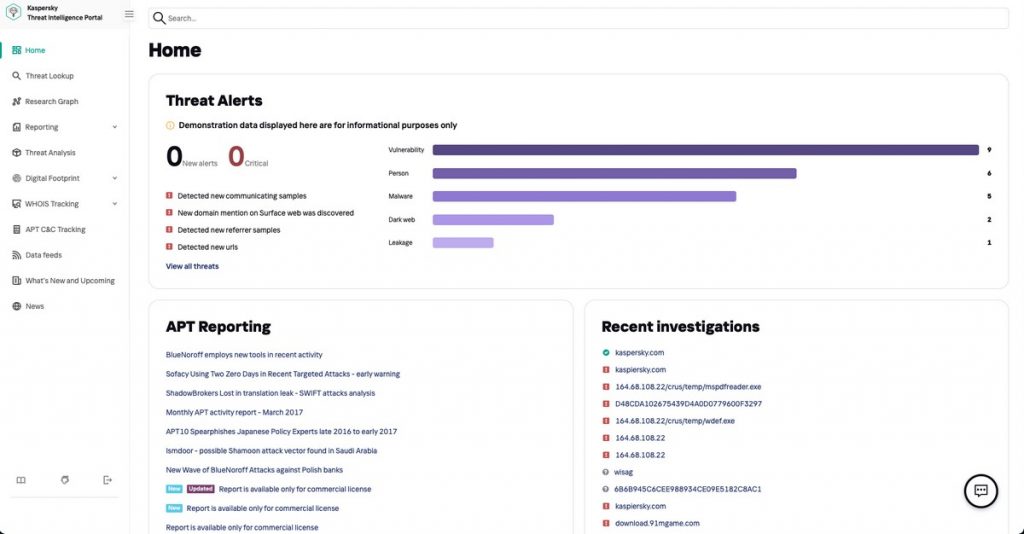

En 2016, cuando empezamos a desarrollar este servicio, las primeras herramientas se ocupaban del análisis del pasado. Eran (y siguen siendo) sus Threat-Data Feeds. Como su nombre indica, se trata de feeds de datos sobre amenazas ya conocidas: indicadores de ataque, direcciones de sitios web de malware, direcciones de centros de control de botnets y mucho más. Puedes suscribirte a ellos para recibir actualizaciones en tiempo real.

Un nivel más avanzado que estos feeds, son nuestros informes detallados sobre amenazas. Por ejemplo: informes analíticos sobre amenazas APT dedicados a ataques selectivos y grupos de hackers; informes de Inteligencia sobre Software Delictivo, que describen nuevas variantes de programas maliciosos; e informes de TI ICS sobre nuevas amenazas contra los sistemas de control industrial.

Y, como casi nunca tiramos ninguno de los datos que hemos recopilado durante el último cuarto de siglo, ahora tenemos almacenados petabytes sillybytes zillybytes de datos sobre amenazas.

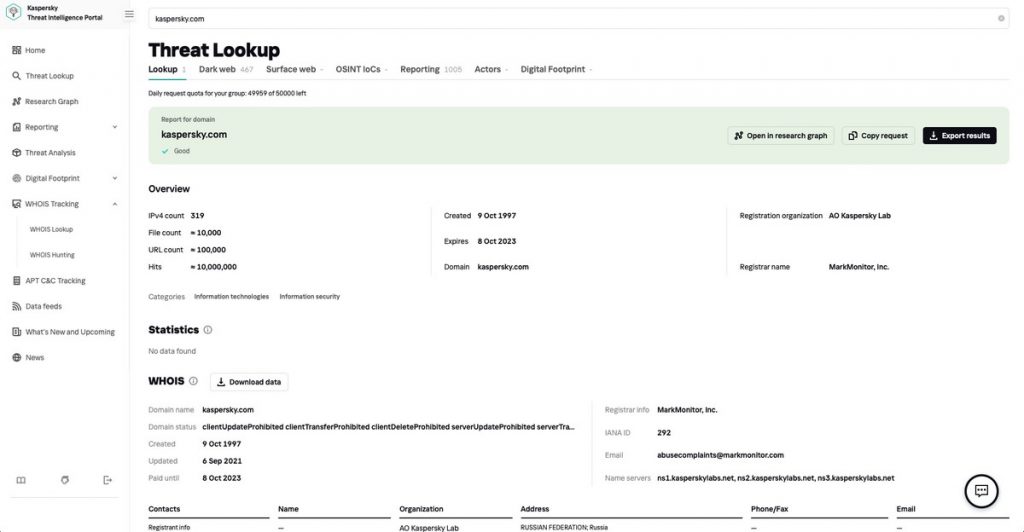

Es una lástima mantener todo esto bajo llave, así que decidimos dar a los clientes (claramente estamos hablando de corporaciones/empresas y más concretamente de sus departamentos de IT/seguridad) la capacidad de buscar en nuestra base de datos por sí mismas. Y así es como surgió nuestro servicio de Búsqueda de Amenazas, una especie de Google Threats. Y ya lo utilizan cientos de empresas conocidas y de gran prestigio de todo el mundo.

Probando el presente

Después del pasado, lógicamente, viene el presente…

Imagínate que, esta mañana, has encontrado un archivo sospechoso en algún lugar de tu red corporativa y necesitas analizarlo de forma inmediata. Esto significa que tu plataforma de inteligencia de amenazas (TI) necesita proporcionar herramientas de investigación, en palabras de Fatboy Slim, “aquí y ahora”.

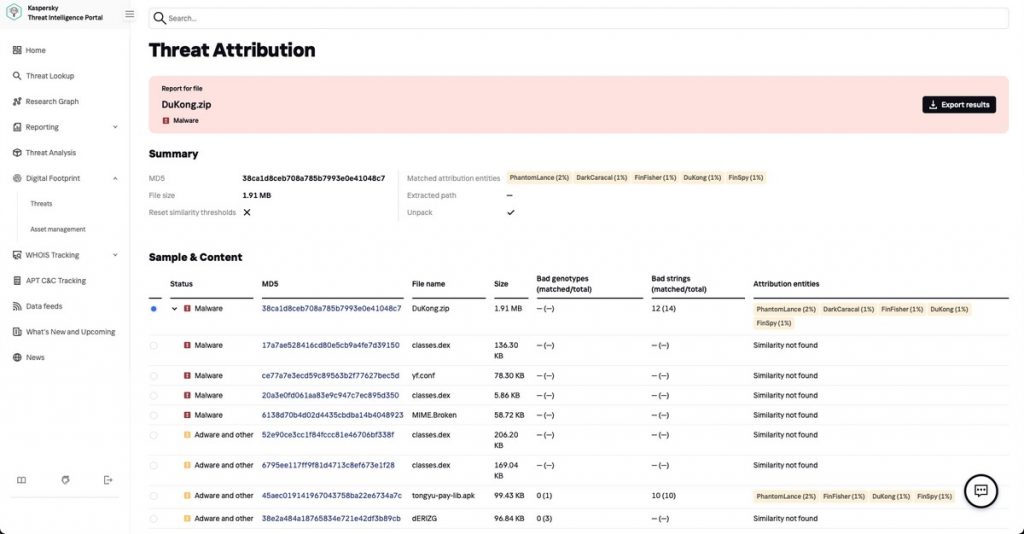

En primer lugar, necesitas un análisis de código estático. Esto lo tenemos cubierto desde hace mucho tiempo, cuando comenzamos con los métodos clásicos de antivirus (hashes, heurística), que con los años se han transformado en todo un sistema de atribución de amenazas de vanguardia. Ahora es capaz de averiguar el origen del malware incluso si se trata de una versión mayormente reescrita de un malware ya conocido.

Te cuento, ciertos “genes” (piezas distintivas de código informático) son algo así como especímenes de la firma de un ciberdelincuente, y por eso permanecen inalterables. Y son esos genes los que detecta nuestra herrmaienta Kaspersky Threat Attribution Engine, que ha sido programada para reconocer los cientos de millones de genes, tanto malos como buenos, que hemos ido guardando durante los últimos 25 años. El resultado es poder relacionar el nuevo malware con autores conocidos.

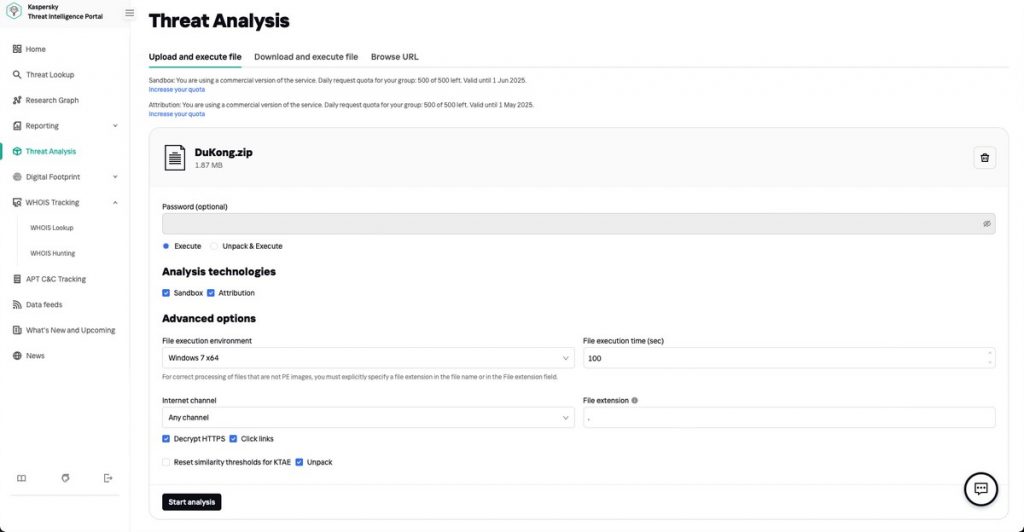

¿Parece que seguimos en el pasado? Entonces lanzamos el archivo sospechoso a nuestro Cloud Sandbox. Esto es, literalmente, un análisis dinámico “continuo” de un archivo tras su ejecución en un entorno aislado. A juzgar por su código, podría parecer completamente inocente; pero ejecutado… oh, oh: ¡está tratando de cifrar algo! ¿Quién lo hubiera pensado? Al fin y al cabo, es tan malicioso como el que más.

Ahora viene la pregunta: ¿De dónde viene esto? ¿Deberíamos buscar en sus alrededores para ver si hay algo más acechándonos? Lo has adivinado: ¡sí, deberíamos!

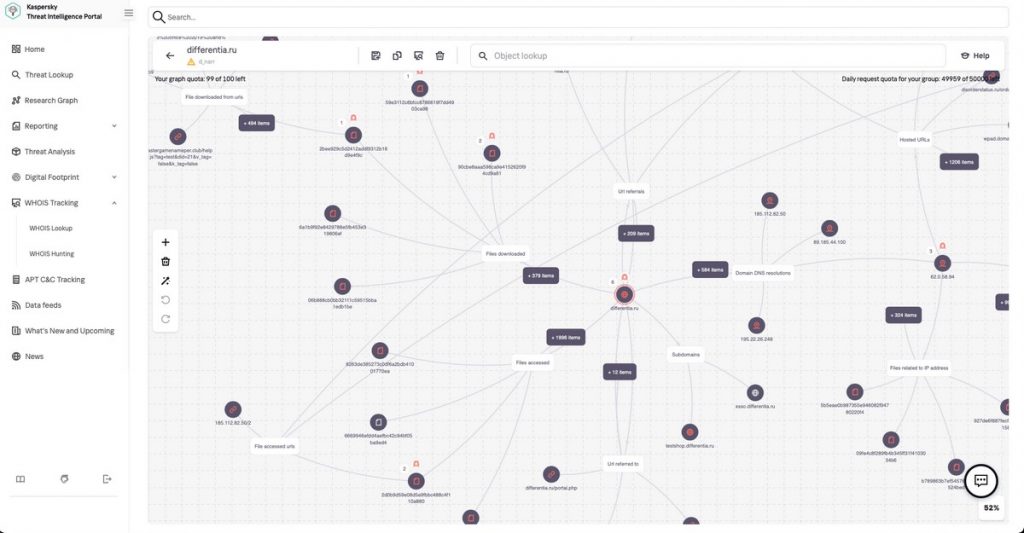

Para ello consultamos nuestro Gráfico de Investigación, donde vemos las relaciones del archivo investigado con otros elementos: dominios con los que interactuó, archivos que cargó -o que lo cargaron- y también conexiones con otras amenazas e indicadores que figuran en nuestra base de datos. El propio cliente en Internet puede buscar estos indicadores para asegurarse de que no se ha pasado nada por alto y de que los malos han sido expulsados.

Predecir el futuro

Hemos utilizado el conocimiento del pasado para investigar algo que ha ocurrido en el presente. Pero ¿qué pasa con el futuro? Por supuesto, aún no ha ocurrido, pero ya podemos ver algunas señales de cómo será. Y se parece a cosas como puntos débiles en la protección de tu infraestructura, vulnerabilidades en el software y en la configuración, y potenciales puntos de entrada para los ciberataques. Estas cosas se pueden averiguar en los informes por suscripción mencionados anteriormente (Threat Intelligence Reporting). En ellos describimos con detalle qué grupos de hackers existen en el planeta y, lo que es más importante, qué herramientas utilizan, cómo las utilizan y con qué objetivos (es decir, descubrimos sus TTP: tácticas, técnicas y procedimientos). Sabiendo todo esto, uno puede prepararse mucho mejor ante posibles ataques futuros.

Sin embargo, los métodos de los ciberdelincuentes pueden diferir en función de los distintos contextos, y nuestros clientes nos piden a menudo más datos sobre cómo se pueden aplicar determinadas técnicas de ataque en situaciones específicas. Ahora pueden obtener esas consultas con los analistas en tiempo real a través de nuestro servicio Ask the Analyst.

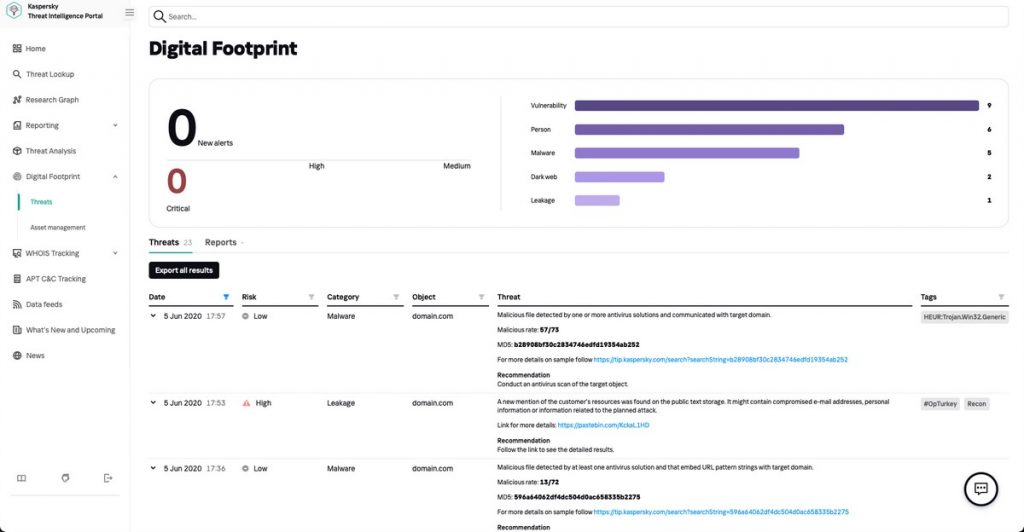

El segundo tipo de indicios sobre el futuro son esas actividades sospechosas “en algún lugar de Internet” que utilizan los datos de una empresa, lo que se puede considerar como la planificación de un ataque. Precisamente, a estas señales de futuro es a lo que se dedica nuestro servicio de Inteligencia de la Huella Digital (DFI).

Sería algo así: con la ayuda de robots, un equipo de nuestros expertos elabora un “retrato digital” de la organización en cuestión, y luego rastrea cómo se utilizan estos datos en Internet para poder predecir posibles ataques.

Por ejemplo, alguien registra un dominio que se parece mucho al de una empresa determinada (solo cambia una letra o se añade un guion en alguna parte) y lanza una web con esta dirección que, lógicamente, se parece mucho a la original. El servicio DFI advertirá sobre este tipo de sitios de suplantación de identidad, y el servicio Takedown te ayudará a bloquear rápidamente esa copia.

Además, en la nueva versión de nuestro portal de TI hay ahora una función de búsqueda especializada en Internet. Así, lo que antes se encontraba en nuestra base de datos interna de amenazas se complementa con datos actualizados procedentes de fuentes como medios de comunicación de ciberseguridad, foros de seguridad de la información y blogs de expertos.

Y, por último, nuestro TIP puede utilizarse para buscar en los rincones más oscuros de la web (Dark Web, Deep Web). Puedes comprobar si se han filtrado datos de una empresa, ver si se ha hablado de las vulnerabilidades de una organización y comprobar otros indicios de ataques. ¿Y los que se dedican a la web oscura/profunda pensaban que no podían ser rastreados? ¡Sí, claro! Pero, puede que estés pensando… “¿Se puede identificar a un futuro ciberdelincuente por sus hábitos en la adolescencia?” o “¿Puedes saber cómo el administrador de sistemas X organizará las fugas de datos de la empresa Y dentro de tres años?”, o algo parecido. Por supuesto, la respuesta es no. Lo que sí podemos hacer es dar a los usuarios de nuestra plataforma de análisis la información más importante sobre las amenazas a las que pueden enfrentarse de forma realista: por quién y por qué pueden ser atacados, cómo pueden llevarse a cabo esos ataques y cómo pueden protegerse de ellos.

Así que ahí lo tenéis, amigos: ¡la máquina del tiempo de la ciberseguridad! El pasado, el presente y el futuro, ¡todo junto y revuelto! Pero, a pesar de esta redacción de ciencia ficción, espero que veas ahora que esto es cualquier cosa menos ciencia ficción. Ni Vanga, ni Sauron, ni un chamán, ni un adivino, ni astrología, ni magia. Solo ciencia y tecnología al 100 %.

¿Quién iba a pensar que era necesario analizar el pasado, investigar el presente y predecir el futuro para conseguir una ciberseguridad de primera categoría en 2022? Nosotros sí, y lo hacemos, con Kaspersky Threat Intelligence. Y ahora tú puedes hacerlo.