¡Hola, amigos!

Para aquellos que todavía estáis sudando en la oficina, y no tenéis la gran suerte de haber tenido unas verdaderas vacaciones de desconexión digital, adjunto, para que podáis desconectar del calor, algunas interesantes cibernoticias, conocidas como Oscuros (y Luminosos) cuentos desde el lado cibernético: historias extraordinarias y difíciles de creer del mundo de la ciberseguridad.

Cripto- decrépito

La comunidad de jugadores no tendrá duda alguna al recordar cómo, durante la pasada primavera, Axie Infinity, el videojuego online de criptomonedas (quizá uno de los más conocidos por permitir que sus usuarios puedan convertir las ganancias virtuales en dinero real) sufrió uno de los grandes robos de la historia.

Parece muy probable que piratas informáticos de Corea del Norte irrumpieran en el sistema blockchain de Ronin Networks que controla el juego y robasen, aunque la cifra varía según la fuente consultada ¡un total de 625 millones de dólares de las cuentas de los usuarios! El incidente no se comunicó durante un tiempo, porque demostraba la vulnerabilidad del sistema de seguridad del videojuego y ponía, además, en juego la reputación de su desarrollador –Sky Mavis -. ¡Algo muy negativo para ellos! Pero espera, eso no es todo, ¡aún hay más! A principios de este mes se reveló exactamente cómo los hackers consiguieron acceder al sistema blockchain. ¿Estás preparado para saberlo?

Unos meses atrás, unos hackers se hicieron pasar por empleados de una empresa inexistente en LinkedIn y enviaron información de una supuesta vacante a los empleados de Sky Mavis. Uno de ellos, concretamente un desarrollador senior, decidió intentar conseguir el puesto. Llegó incluso a superar diferentes fases de la supuesta oferta de trabajo, después de las cuáles le ofrecieron un sueldo y unos beneficios muy atractivos, aunque falsos. En resumen, le hicieron una oferta que no pudo rechazar.

La oferta llegó finalmente a la bandeja de entrada del desarrollador en un documento en formato PDF que no tuvo ningún reparo en descargar y abrir en su ordenador de trabajo. Y eso fue todo, los malos habían conseguido acceder a través de ese documento. A partir de ese momento, todo era cuestión de técnica: un programa de espionaje se infiltró en Ronin, y, como consecuencia, pudieron hacerse con cuatro de los nueve validadores que protegían la red. Los hackers consiguieron acceder al quinto validador, imprescindible para completar el pirateo y conseguir así robar el dinero, a través de Organización Autónoma Descentralizada de Axie. Un grupo que había sido creado para apoyar el ecosistema del videojuego. ¿El resultado? ¡El premio gordo!

Aunque el hackeo no condujo a un robo directo de tokens, Sky Mavis tuvo que pausar temporalmente la cuenta de todos los jugadores mientras la empresa trabajaba con las fuerzas de seguridad, criptógrafos e inversores para asegurarse de que todas las pérdidas fueran reembolsadas a sus dueños. Por cierto, ¿te acuerdas del desarrollador que realizó todo el proceso para acceder a la vacante de la empresa que nunca existió? Fue finalmente despedido. ¡Qué mala suerte!

Aunque el hackeo no condujo a un robo directo de tokens, Sky Mavis tuvo que pausar temporalmente la cuenta de todos los jugadores mientras la empresa trabajaba con las fuerzas de seguridad, criptógrafos e inversores para asegurarse de que todas las pérdidas fueran reembolsadas a sus dueños. Por cierto, ¿te acuerdas del desarrollador que realizó todo el proceso para acceder a la vacante de la empresa que nunca existió? Fue finalmente despedido. ¡Qué mala suerte!

Esta historia demuestra cómo incluso los técnicos más experimentados pueden caer en las redes del phishing y en sus graves consecuencias. Por desgracia, este incidente no será ni el primero ni el último, más bien es una de las múltiples historias que hay sobre el tema. Quizá la razón principal es que los videojuegos basados en blockchain están atrayendo grandes inversiones de dinero. Y esto, a su vez, atraerá a más ciberdelincuentes de todo tipo, desde aficionados a grupos profesionales dedicados a la APT.

Una nueva dirección neuromórfica

Nuestros expertos están actualmente involucrados en el desarrollo de unidades de procesamiento neural. En línea con esto, recientemente hemos invertido en la puesta en marcha de la empresa Motive Neuromorphic Technologies.

Esta dirección comercial es muy prometedora. La arquitectura de procesadores neuromórficos se basa en el principio del cerebro humano; son mucho más rápidos que los procesadores tradicionales y consumen mucha menos energía. Básicamente, son lo que se necesita para procesar grandes cantidades de datos que son cada vez mayores. También son exactamente lo que están pidiendo las tecnologías de machine learning. Las soluciones con chips neuromóficos se utilizarán en la fabricación de drones, sistemas de reconocimiento fácil, en robótica, para el internet de las cosas, en industria y en muchos otros sectores. Puedes encontrar información más detallada de por qué creemos firmemente que los procesadores neuromórficos son el futuro aquí.

Por cierto, estamos buscando socios para realizar pruebas piloto con el neurochip “Altai”. Si estás interesado en ello, ¡no dudes en hacérnoslo saber!

Una vulnerabilidad literal, física ¡y por la puerta de atrás!

Para terminar, un poco de humor

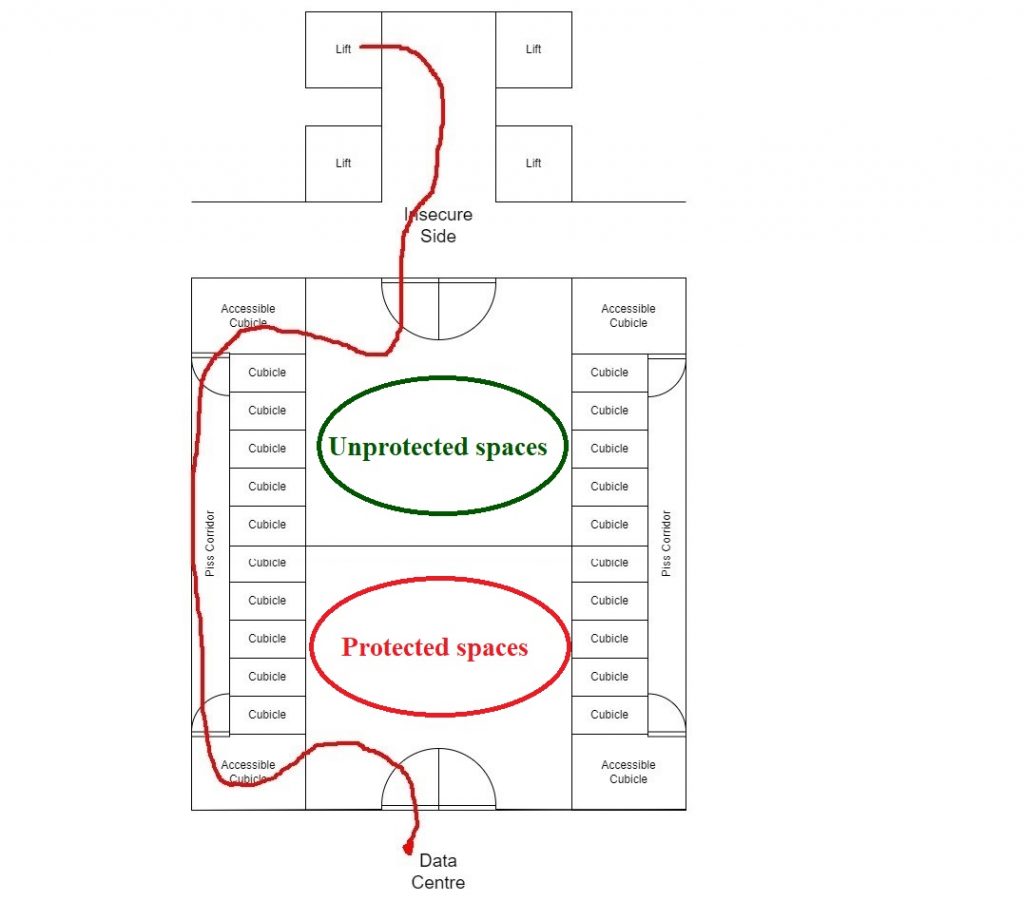

Me refiero a la historia, a primera vista, divertida de un ingenioso pentester, que logró acceder a un centro de almacenamiento y procesamiento de datos a través de… ¡un inodoro! Después de estudiar los planos del edificio en cuestión durante una prueba de penetración, el especialista en InfoSec descubrió que, a lo largo, y detrás, de la pared trasera del baño de caballeros de una de las plantas había un pasillo para que “solo” los fontaneros pudieran acceder. Todo estaría correcto si no fuera porque… resultó que este pasillo de obra conectaba espacios no protegidos del centro de datos con otros (¡que sí lo estaban!).

Por lo tanto, el pentester, pudo acceder sin obstáculo alguno al área “segura” a través de una puerta en el lado posterior del habitáculo para discapacitados que daba al pasillo. Ha conseguido engañar los arcos metálicos que se usan para detener a los individuos y ha eludido la obligación de dejar los dispositivos electrónicos. ¡Este enorme agujero en la seguridad de una supuesta instalación de “alta seguridad” era visible en los documentos de planificación que eran de acceso público! Por desgracia, de nuevo, no puedo decir que esos lapsos de seguridad absurdos sean raros, simplemente parece que rara vez se comunica sobre ellos. Eso no hace que la historia sea menos jugosa, y, de ahí, su inclusión aquí. Y es todo por hoy amigos. Ahora me voy de vacaciones por un tiempo largo, las fotos y textos vendrán después. Y espero que tú también puedas disfrutar de algo similar pronto. Solo intenta que el calor no te suba a la cabeza.